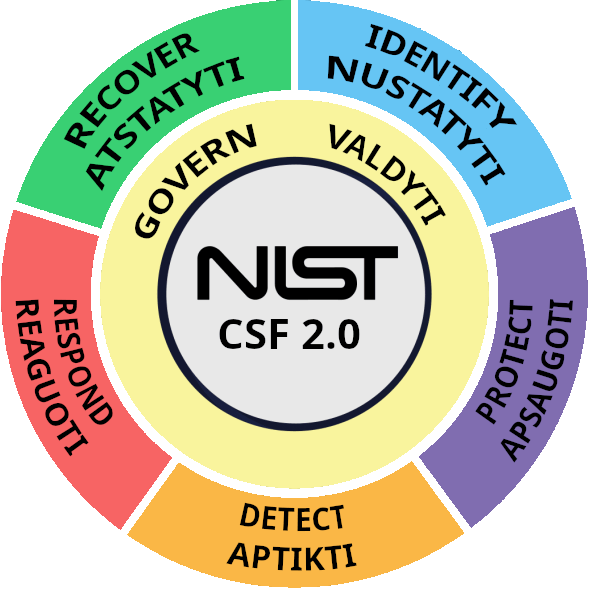

VALDYTI NUSTATYTI APSAUGOTI APTIKTI REAGUOTI ATSTATYTI

VALDYTI (GV)

Funkcija padeda nustatyti ir stebėti jūsų įmonės kibernetinio saugumo rizikos valdymo strategiją, lūkesčius ir politiką.

Supraskite:

- Supraskite kaip kibernetinio saugumo rizikos gali sutrukdyti įgyvendinti jūsų verslo misiją. GV.OC-01

- Supraskite savo teisinius, reguliavimo ir sutartinius kibernetinio saugumo reikalavimus. GV.OC-03

- Supraskite kas jūsų įmonėje bus atsakingas už kibernetinio saugumo strategijos kūrimą ir įgyvendinimą. GV.RR-02

Įvertinkite:

- Įvertinkite galimą kritinių verslo išteklių ir veiklų visiško ar dalinio praradimo poveikį. GV.OC-04

- Įvertinkite ar jūsų įmonei reikalingas kibernetinės saugos draudimas. GV.RM-04

- Įvertinkite tiekėjų ir kitų trečiųjų šalių keliamą kibernetinio saugumo riziką prieš sudarant oficialius santykius. GV.SC-06

Akcentuokite:

- Akcentuokite kibernetinio saugumo rizikos valdymą kartu su kitomis verslo rizikomis. GV.RM-03

Komunikuokite:

- Komunikuokite vadovybės paramą riziką suvokiančiai, etiškai ir nuolat tobulėjančiai kultūrai. GV.RR-01

- Komunikuokite, įgyvendinkite ir palaikykite kibernetinio saugumo rizikos valdymo politiką. GV.PO-01

Pradedant kibernetinio saugumo valdymą:

Šias lenteles galite naudoti pradėdami formuoti savo kibernetinio saugumo valdymo strategiją.

| Organizacinio Konteksto Nustatymas | |

|---|---|

| Mūsų įmonės misijos pareiškimas: | (Pvz.: “Teikti patikimas e. prekybos paslaugas”) |

| Kokios kibernetinės grėsmės gali sutrukdyti pasiekti šią misiją? | (Pvz.: “Duomenų nutekėjimas, DDoS atakos, mokėjimų sistemos pažeidžiamumai”) |

| Kibernetinio saugumo reikalavimų dokumentavimas | |

|---|---|

| Teisiniai reikalavimai | |

| Reguliavimo reikalavimai | |

| Sutartiniai reikalavimai |

Techninis giluminis tyrimas:

Kibernetinio saugumo rizikų paruošimas ir integravimas į įmonės rizikų valdymą ir valdymo priežiūrą

Svarstytini klausimai:

- Kaip dažnai peržiūrime savo kibernetinio saugumo strategiją mūsų verslui augant?

- Ar reikia kelti kvalifikaciją esamiems darbuotojams, samdyti naujus specialistus ar pasitelkti išorinį partnerį kibernetinio saugumo plano kūrimui ir valdymui?

- Ar turime priimtinas naudojimo taisykles, taikomas tiek įmonės, tiek darbuotojų asmeniniams įrenginiams, besijungiantiems prie įmonės išteklių? Ar darbuotojai buvo supažindinti su šiomis taisyklėmis?